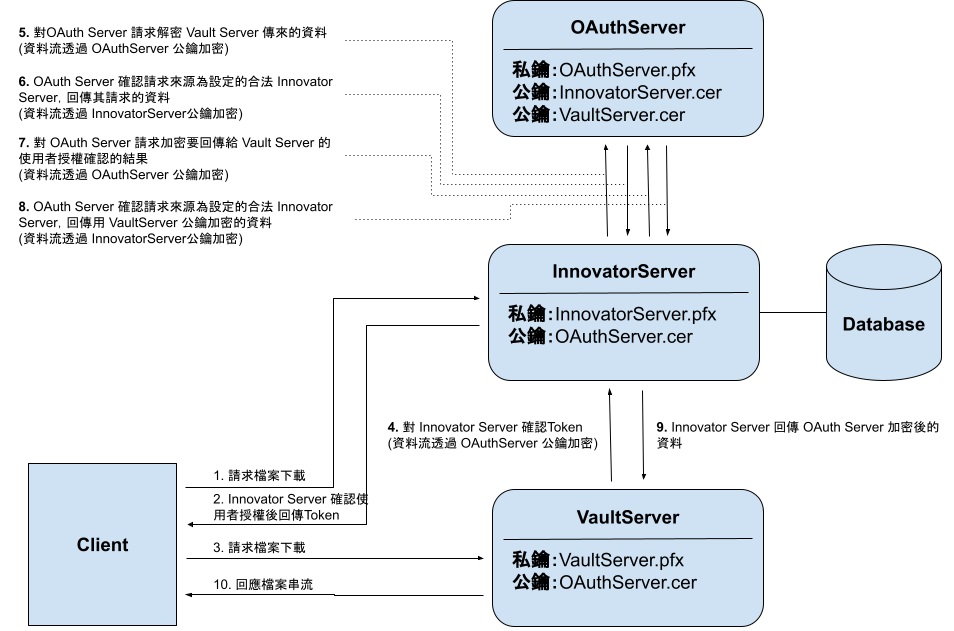

以下為個人理解的 Aras Innovator 檔案下載流程,所有 Server 之間的溝通都使用 OAuth 的公鑰加密: (如有錯誤麻煩來信指正)

- Client 對 Innovator Server 請求檔案下載

- Innovator Server 確認使用者授權後回傳 Token

- Client 對 Vault Server 請求檔案下載

- Vault Server 對 Innovator Server 確認Token (資料流透過 OAuthServer 公鑰加密)

- Innovator Server 對 OAuth Server 請求解密 Vault Server 傳來的資料 (資料流透過 OAuthServer 公鑰加密)

- OAuth Server 確認請求來源為設定的合法 Innovator Server,回傳其請求的資料 (資料流透過 InnovatorServer公鑰加密)

- Innovator Server 對 OAuth Server 請求加密要回傳給 Vault Server 的使用者授權確認的結果

(資料流透過 OAuthServer 公鑰加密) - OAuth Server 確認請求來源為設定的合法 Innovator Server,回傳用 VaultServer 公鑰加密的資料

(資料流透過 InnovatorServer公鑰加密) - Innovator Server 回傳 OAuth Server 加密後的資料給 Vault Server

- Vault Server 確認 Token 無誤後回應檔案串流給 Client